1 Übersicht

Bisher haben wir uns damit befasst, was Cyberkriminalität überhaupt bedeutet. In diesem Kurs wirst du herausfinden, welche Gruppierungen dahinter stecken und was ihre Motive sind.

Voraussichtliche Dauer

15 Minuten

Vorkenntnisse

Du solltest den Kurs 1. Definition von Cyberkriminalität abgeschlossen haben.

2 Wie im James Bond Film

Anna und Tim wollen mehr über die Hintergründe von Cyberkriminalität erfahren.

Tim hat gelesen, dass Cyberattacken immer häufiger auch als Mittel zur staatlichen Spionage eingesetzt werden. Bei einer Cyberattacke handelt es sich z.B. um den Versuch, sensible Daten oder Informationen zu entwenden oder Systeme mit Viren zu infizieren.

Für Tim hören sich solche Nachrichten an, als wären sie Teil eines James Bond - Films und er ist neugierig, was wirklich dahinter steckt.

Anna hat von Organisationen gehört, die mittels verschiedener cyberkrimineller Methoden versuchen, ideologische Ziele durchzusetzen und möchte sich hierzu informieren.

Begleite die beiden in diesem Kurs und lerne mehr darüber, welche Gruppierungen hinter Cyberkriminalität stecken und was ihre unterschiedlichen Beweggründe sind.

3 Unterschiedliche Gruppen von Cyberkriminellen

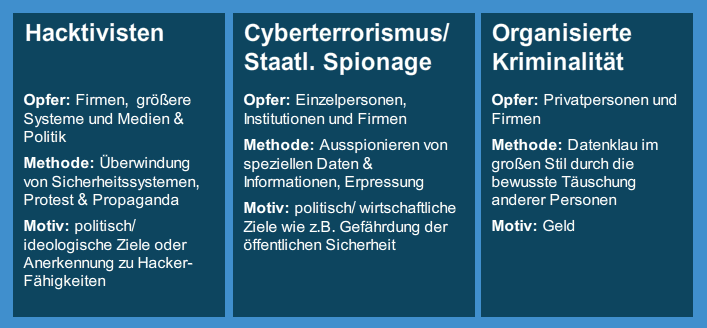

Man kann Cyberkriminelle in drei verschiedene Gruppen einteilen: Hacktivisten, organisierte Kriminelle und Cyberterroristen.

Diese verschiedenen Akteure haben unterschiedliche Ziele und Motive. Für die von Cyberangriffen betroffenen Personen oder Organisationen sind die Gründe allerdings weniger relevant als der angerichtete Schaden.

Überlege dir an dieser Stelle zunächst, ob du die Maske auf dem Bild mit einer bestimmten Organisation in Verbindung bringst. Tipp: Sie steht als Symbol für eine sehr aktive Organisation, die zur Gruppe der Hacktivisten zählt. Auf der nächsten Kursseite erfährst du in einem Zeitungsartikel mehr darüber.

4 Was sind Hacktivisten?

Im folgenden Zeitungsartikel erhältst du einen ersten Einblick in die Aktivitäten einer bekannten Hacktivisten-Organisation.

5 Hacktivismus-Methoden

Wie du wahrscheinlich beim Lesen des Zeitungsartikels erkannt hast, verwenden Hacktivisten Computer und Computernetzwerke als Protestmittel, um politische und ideologische Ziele zu erreichen.

Dabei stützen sie sich, insbesondere auf die folgenden Methoden:

Abänderung von Startseiten: Die Startseite einer durch eine Organisation oder Institution veröffentlichten Webseite wird erheblich verändert, um deren Ruf zu beschädigen oder negative finanzielle Konsequenzen herbeizuführen.

Denial-of-Service Attacke: Hier werden gezielt so viele Anfragen an eine Webseite gesendet, dass sie oft tagelang unerreichbar ist.

Spam-Emails: Hacktivisten unterbrechen die Email-Kommunikation einer Organisation oder Institution, indem sie eine Vielzahl von Emails mit sehr großen Anhängen versenden und den Email-Server auslasten.

Eindringen in Datenbanken und Datenklau mit dem Ziel der Veröffentlichung sensibler Informationen.

Im Kurs Wie wird Cyberkriminalität ausgeübt? erfährst du mehr über die verschiedenen Methoden der Cyberkriminellen.

Auf den nächsten Kursseiten kannst du dich über weitere cyberkriminelle Gruppierungen informieren.

6 Was sind Cyberterroristen?

Bei Cyberterrorismus und staatlicher Cyberspionage handelt es sich um politisch, ideologisch oder wirtschaftlich motivierte Hackerangriffe. Diese dienen dazu, bestimmte Einzelpersonen, Institutionen und Firmen gezielt auszuspionieren, um an brisante Daten zu gelangen. Häufig geht es darum, Druck aufzubauen und so bestimmte Handlungen zu erzwingen. Manchmal zielt Cyberterrorismus auch darauf ab, technische Kapazitäten lahmzulegen, indem Systeme infiziert und untauglich gemacht werden.

7 Was ist organisierte Cyberkriminalität?

Organisierte Cyberkriminelle sind Hacker, die typischerweise Privatpersonen sowie Firmen attackieren und hauptsächlich auf Geld aus sind. Ihre Methoden beschränken sich dabei meist auf Datenklau im großen Stil oder andere Betrugskonzepte, die sie zu einem höheren Kontostand bringen sollen. Dabei nutzen sie zum Beispiel Schadsoftware-Emails, um Viren und Würmer zu verbreiten oder Phishing-Mails, um an die Kontodaten ihrer Opfer zu kommen.

8 Folgen von Cyberkriminalität

Nachdem du die Hintergründe nun etwas genauer kennengelernt hast, gibt das folgende Video einen Einblick in die Folgen von Cyberkriminalität.

Laden

9 Übungsaufgaben zu den Hintergründen und Folgen von Cyberkriminalität

Tim meint, die richtigen Antworten auf die Übungsaufgaben zu kennen. Wie sieht es bei dir aus?

Laden

Laden

Laden

10 Zusammenfassung

Du hast den Kurs erfolgreich abgeschlossen. Nachfolgend findest du eine Zusammenfassung der Merkmale verschiedener Gruppen von Cyberkriminellen.

Klicke hier, um zum nächsten Kurs zu gelangen.