In diesem Artikel werden einige Arten von Schadsoftware/Malware und deren Auswirkungen vorgestellt.

Bedrohungen

Schadsoftware/Malware

Viren: Schädliches Programm, welches sich selbst durch Verbreitung über andere Systeme verbreitet und vervielfältigt, unter anderem als Anhang bei E-Mails, bei welchen sie durch Unwissenheit des Benutzers ausgeführt werden und somit ihre Wirkung entfalten.

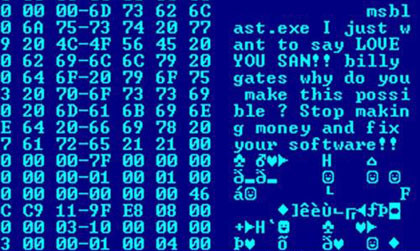

Würmer: Programm, welches sich, im Gegensatz zu Viren, hauptsächlich durchs Internet oder andere Netzwerkverbindungen durch gezielte Ausnutzung von Schwachstellen des Betriebssystem verbreitet und dabei z.B. wichtige Systemdateien verändert oder zerstört

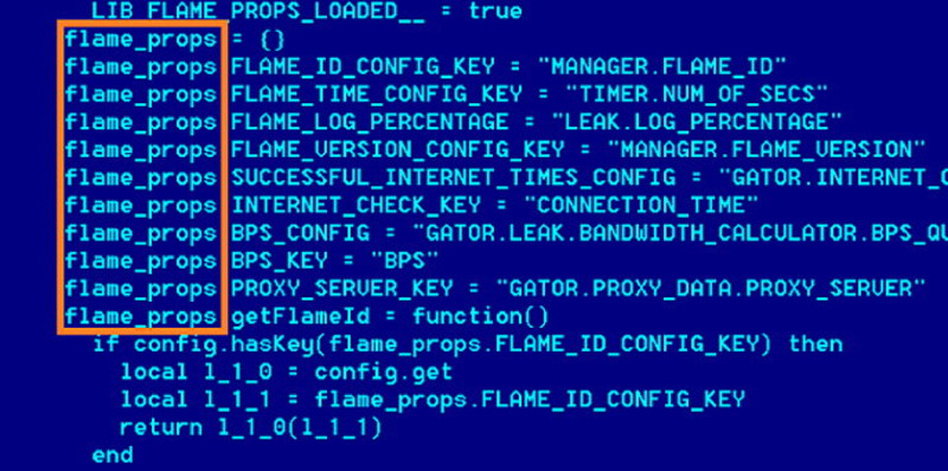

Trojaner: Programm, welches sich als eine nützliche Anwendung tarnt, jedoch bei Ausführung ein verstecktes schädliches Programm auslöst (abgeleitet vom historischen Trojanischen Pferd)

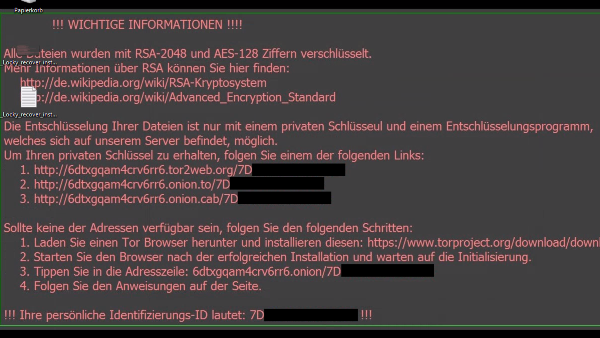

Ransomware: Software, welche wichtige Daten verschlüsselt und sie erst nach Zahlung eines bestimmten Betrages freigibt, ähnlich einem Lösegelderpresser

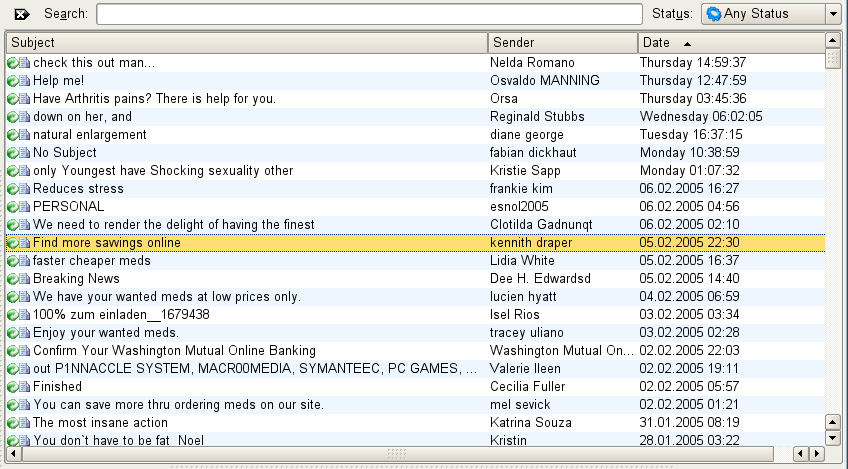

Spam-E-Mails: Häufig in Massen auftretende E-Mails mit Werbeinhalten, manchmal auch mit einem Schadprogramm versehen

Botnetze: Durchs Internet vernetzte Gruppe automatisch agierender Schadprogramme, die meistens auf mehrere Computer zur selben Zeit mithilfe von Proxyverbindungen (Schaffung weiterer IP-Adressen) zugreifen und diese mit DDoS-Angriffen attackieren oder massenweise Spam versenden

Social Engineering: Beeinflussung einer Person durch einen Täter, um diesem bsp. wichtige Informationen zukommen zu lassen oder ihm Zugriff auf vertrauliche Daten durch eine falsche Identität zu verleihen

DDoS-Angriffe: Distributed Denial of Service = Verbreitete Verweigerung des Dienstes; Überlastung eines Servers oder eines Netzwerkes

Drive-By-Exploits/Exploit-Kits: Ausnutzung von Schwachstellen oder Sicherheitslücken in Browsern oder Betriebssystemen

Identitätsdiebstahl

Spoofing: Täuschungsmethode zur Verschleierung der eigenen Identität

Phishing: Diebstahl persönlicher Daten einer Person durch gefälschte Websiten oder E-Mails

Pharming: Manipulation einer Internet-URL und entsprechende Weiterleitung auf andere Website bei Besuch der Ursprungswebsite

Vishing: Diebstahl von Personen- und Zugangsdaten durch telefonische Ausfragung der Person

Übungsaufgaben

Laden

Weitere Aufgaben zum Thema findest du im folgenden Aufgabenordner:

Teste dein Cyber Security - Wissen

Du hast noch nicht genug vom Thema?

Hier findest du noch weitere passende Inhalte zum Thema: